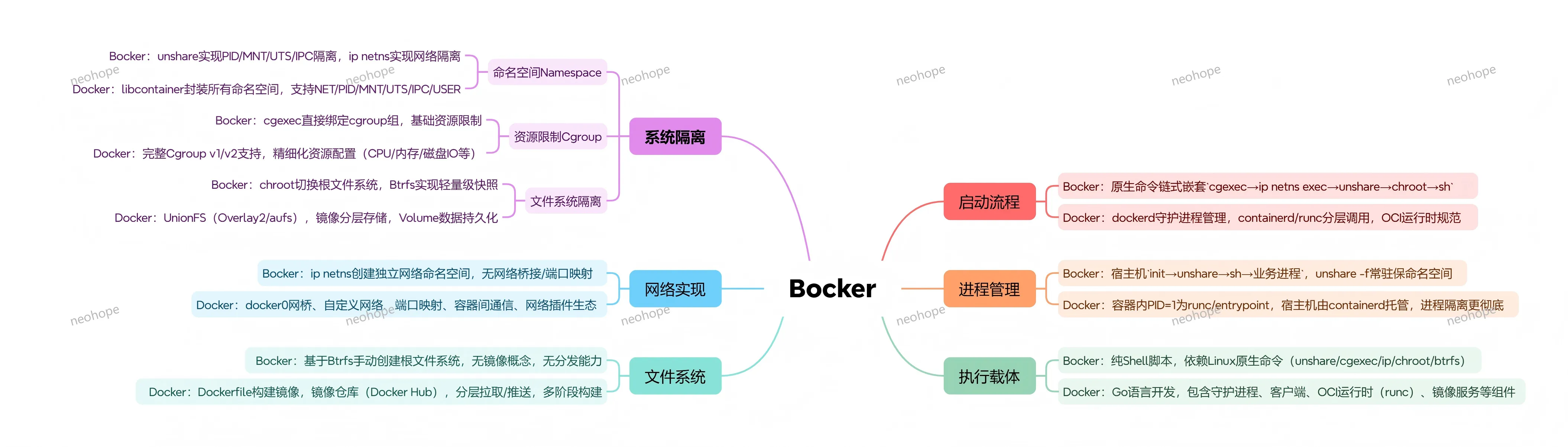

如果你对docker的实现原理比较感兴趣,建议读一下bocker的代码。

bocker用shell实现了docker的核心功能,代码就100来行,十分精炼。

我已经帮大家做好代码注释了,感兴趣可以读一下这个文件:

bocker.sh

PS:这是十年前的注释了,如果有错误或遗漏,欢迎指出。

Learn and share.

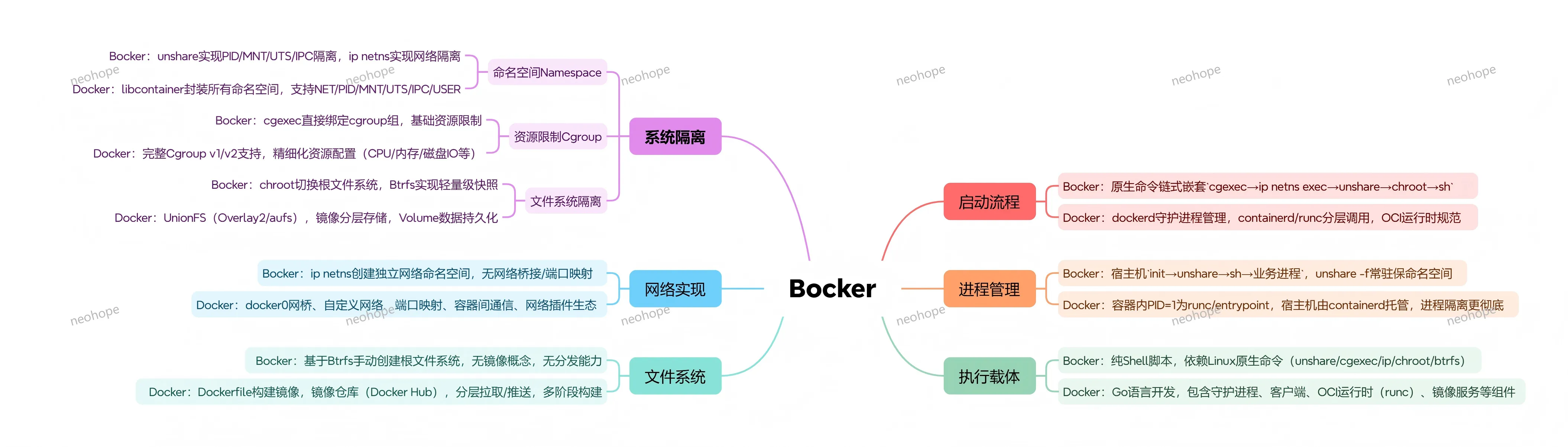

如果你对docker的实现原理比较感兴趣,建议读一下bocker的代码。

bocker用shell实现了docker的核心功能,代码就100来行,十分精炼。

我已经帮大家做好代码注释了,感兴趣可以读一下这个文件:

bocker.sh

PS:这是十年前的注释了,如果有错误或遗漏,欢迎指出。

十、响应的原路返回层:从后端到浏览器(第431-470步)

1. 网关接收用户服务返回的明文响应;

2. 触发后置过滤器链执行;

3. 日志过滤器记录响应状态和耗时;

4. 响应数据格式校验;

5. 后置过滤器执行完成;

6. 网关将明文响应转发至SLB;

7. 明文响应经过K8S网络传输;

8. Calico网络插件转发明文响应;

9. 经过边界防火墙;

10. 防火墙放行响应数据;

11. 明文响应进入阿里云SLB;

12. SLB接收明文响应;

13. SLB用会话密钥加密明文响应;

14. 加密响应封装为TLS记录;

15. 记录响应转发日志;

16. 加密响应数据转发至阿里云公网网关;

17. 经过安全组和网络ACL;

18. 放行响应数据;

19. 加密响应进入阿里云公网边缘节点;

20. 边缘节点转发至公网;

21. 加密响应数据在运营商骨干网传输;

22. 经过本地运营商网络;

23. 抵达宽带猫;

24. 宽带猫解析PPPoE封装;

25. 转发至本地路由器;

26. 路由器解析目标IP为本地主机;

27. 转发至用户主机;

28. 主机网络接口接收加密响应;

29. 触发中断,CPU处理接收软中断;

30. 内核TCP协议栈处理报文,确认序列号并放入socket接收缓冲区;

31. 转发至浏览器进程;

32. 浏览器网络线程从接收缓冲区读取数据;

33. 浏览器用会话密钥解密响应数据;

34. 得到明文JSON响应体;

35. 解析JSON响应体,提取JWT令牌和用户信息;

36. 将JWT令牌存入localStorage(或HttpOnly Cookie);

37. 确认存储成功;

38. 触发页面跳转事件:window.location.href=’/dashboard’;

39. 浏览器监听到地址变化,发起首页HTML请求;

40. 重复DNS解析、TCP握手、TLS握手过程(可复用连接);

41. 请求到达后端,经过Gateway到dashboard-service;

42. dashboard-service从请求头读取Authorization令牌;

43. 调用jwtTokenProvider.validateToken验证令牌;

44. 解析JWT提取userId,查询Redis验证令牌有效性;

45. 验证通过后获取用户权限信息;

46. 构建用户菜单数据并返回HTML页面或JSON数据;

47. 浏览器接收首页HTML数据;

48. 关闭正向TCP连接;

49. 释放公网传输临时资源;

50. 阿里云SLB释放转发资源;

51. 网关释放响应处理资源;

52. 移交控制权至浏览器渲染层;

十一、浏览器渲染层:登录成功页面构建与展示(第471-512步)

1. 浏览器开始解析HTML字节流;

2. HTML解析器构建DOM树(Document Object Model);

3. 解析过程中遇到link标签(CSS),触发CSSOM树构建;

4. 浏览器预加载器(Preloader)识别CSS资源并发起请求;

5. 接收CSS文件,CSS解析器解析样式规则;

6. 合并DOM树与CSSOM树,生成渲染树(Render Tree);

7. 渲染树仅包含可见DOM节点及对应样式;

8. 启动布局(Layout)阶段,计算每个节点的几何位置(宽、高、坐标);

9. 计算根节点(html)尺寸为浏览器窗口大小;

10. 递归计算子节点布局,遵循盒模型(box model)规则;

11. 确定登录成功提示框的居中坐标(如left: 50%, top: 30%);

12. 计算导航栏、侧边栏等组件的布局位置;

13. 布局计算完成,生成布局树(Layout Tree);

14. 进入绘制(Paint)阶段,将渲染树节点转换为像素数据;

15. 按层(Layer)绘制,如背景层、内容层、边框层;

16. 绘制登录成功图标(如对勾图标);

17. 绘制文字内容(如“登录成功,欢迎回来!”),调用字体渲染引擎;

18. 处理文字抗锯齿、行高对齐等细节;

19. 绘制按钮(如“进入控制台”按钮)的背景色、边框、文字;

20. 生成每层的绘制指令列表;

21. 合成(Composite)阶段,将各层像素数据合并;

22. 处理层间重叠、透明度等合成规则;

23. GPU参与合成运算,提升渲染效率;

24. 合成完成后生成最终的帧缓冲区数据;

25. 浏览器通过显卡驱动将帧数据发送至显示器;

26. 显示器按刷新率(如60Hz)读取帧数据;

27. 显示器背光点亮,像素点按帧数据显示对应颜色;

28. 用户肉眼看到登录成功页面;

29. 浏览器触发load事件(window.onload);

30. 执行页面加载完成后的初始化脚本(如获取用户未读消息数);

31. 脚本调用fetch API请求消息接口;

32. 重复网络请求-响应流程获取消息数据;

33. 消息数据渲染到导航栏消息图标旁;

34. 浏览器更新渲染树,触发重绘(Repaint);

35. 重绘完成后更新显示器显示;

36. 释放HTML解析临时内存;

37. 释放CSSOM构建临时资源;

38. 渲染引擎重置状态,等待后续用户交互;

39. 浏览器网络线程关闭闲置连接;

40. 释放localStorage操作临时句柄;

41. V8引擎垃圾回收(GC)清理未使用的变量和函数;

42. 回收登录表单数据占用的内存;

43. 浏览器进程将CPU资源交还系统;

44. 监控页面渲染性能指标(如First Contentful Paint、Largest Contentful Paint);

45. 记录页面加载完成时间戳;

46. 确认所有静态资源(JS、CSS、图片)加载完成;

47. 验证页面交互元素(按钮、链接)可正常响应;

48. 登录成功页面稳定展示,无布局偏移;

49. 浏览器主线程进入空闲状态,等待新的用户事件;

50. 若开启性能监控,向监控服务上报页面渲染性能数据;

51. 监控数据包含DOM解析耗时、布局耗时、绘制耗时;

52. 从点击登录按钮到页面成功展示的全流程结束;

(结束)

七、SpringCloud网关层:请求路由与过滤管控(第261-320步)

1. 网关应用的Netty Acceptor线程检测到新连接;

2. 将连接分配给Netty Worker线程处理;

3. Netty Worker线程接收明文请求;

4. Netty解析HTTP请求报文;

5. 提取请求方法(POST)和路径(/login);

6. 启动路由谓词匹配;

7. 匹配预设的用户服务路由规则;

8. 确认路由规则有效;

9. 触发前置过滤器链执行;

10. 跨域过滤器校验Origin头,允许合法Origin的跨域请求;

11. 日志过滤器初始化,记录请求时间、IP、路径;

12. 限流过滤器获取请求IP;

13. 从Redis连接池获取连接,查询Redis中的限流计数器;

14. 确认未触发限流阈值;

15. 参数校验过滤器提取请求体;

16. 校验用户名格式合法性;

17. 校验密码格式合法性;

18. 所有前置过滤器执行完成;

19. 网关启动服务发现;

20. 向Nacos注册中心发送查询请求;

21. 查询用户服务实例列表;

22. Nacos返回可用的用户服务实例;

23. 网关初始化负载均衡算法(如随机算法);

24. 用随机算法选择目标用户服务实例(如10.244.2.8:8081);

25. 记录服务选择结果;

26. 构建转发至用户服务的明文请求;

27. 补充服务间调用的请求头;

28. 设定服务调用超时时间;

29. 检查与用户服务的网络连通性;

30. 向选中的用户服务实例转发明文请求;

31. 监控服务调用状态;

32. 等待用户服务响应;

33. 若调用失败,触发重试机制;

34. 重试选择其他用户服务实例;

35. 确认重试次数未超限;

36. 网关记录服务调用日志;

37. 校验转发请求格式正确;

38. 确认用户服务实例资源可用;

39. 网关层完成路由与过滤;

40. 等待用户服务业务处理;

41. 监控请求转发后的连接状态;

42. 维护网关与用户服务的连接;

43. 确认过滤规则无遗漏;

44. 记录限流统计数据;

45. 网关线程保持阻塞等待响应;

46. 检查请求转发无数据丢失;

47. 确认路由匹配无错误;

48. 服务发现缓存更新;

49. 负载均衡结果缓存;

50. 网关层资源占用监控;

51. 确认无异常过滤器执行;

52. 维持网关应用稳定运行;

53. 等待用户服务返回业务结果;

54. 校验服务间调用的安全性;

55. 网关层完成管控职责;

56. 准备接收用户服务明文响应;

57. 清理前置过滤器临时资源;

58. 释放路由匹配临时数据;

59. 网关层保持响应接收状态;

60. 等待明文响应数据传输;

八、SpringCloud用户服务层:登录核心业务逻辑执行(第321-400步)

1. 用户服务的Tomcat接收请求;

2. Tomcat Worker线程被唤醒;

3. 线程接收请求数据;

4. 解析HTTP请求报文;

5. 提取请求路径(/login);

6. 匹配Spring MVC的@RequestMapping;

7. 确定目标登录处理方法(AuthController.login);

8. 检查是否有拦截器(Interceptor)需要前置处理;

9. 执行LoginInterceptor.preHandle()进行基础校验;

10. 校验通过,启动参数绑定;

11. 从请求体提取用户名、密码、验证码参数;

12. 参数绑定至LoginDTO方法入参;

13. 校验参数非空;

14. 控制器调用Service层:authService.login(dto);

15. Spring AOP代理拦截调用(若开启@Transactional);

16. 进入AuthServiceImpl.login()方法;

17. 首先验证验证码:captchaService.validate(dto.getCaptcha());

18. 从Spring容器获取RedisTemplate Bean;

19. RedisTemplate从连接池获取Jedis或Lettuce连接;

20. 向Redis发送GET请求(Key:captcha:sessionId);

21. Redis查询验证码缓存并返回;

22. 校验请求验证码与缓存一致;

23. 验证码校验通过,关闭Redis临时连接;

24. 调用用户查询服务:userRepository.findByUsername(dto.getUsername());

25. Spring Data JPA创建动态代理;

26. 若开启二级缓存(如Caffeine),先查缓存;

27. 缓存未命中,构建JPA Criteria查询;

28. 生成JPQL并转换为SQL(按用户名查询);

29. 初始化MyBatis SqlSession;

30. 执行SQL查询;

31. 向MySQL发送查询请求;

32. 等待MySQL返回结果;

33. 接收用户数据结果集;

34. 校验用户是否存在;

35. 若不存在,构建“用户不存在”响应;

36. 若存在,获取数据库中的加密密码和盐值;

37. 用BCrypt算法(相同盐值)处理请求密码;

38. 对比加密后的密码;

39. 若密码不匹配,构建“密码错误”响应;

40. 若密码匹配,确认用户状态为ACTIVE且登录失败次数小于5次;

41. 初始化JWT工具类;

42. 从阿里云KMS获取签名密钥;

43. 构建JWT payload(含用户名、角色);

44. 用密钥生成JWT令牌并设定过期时间;

45. JWT令牌生成完成;

46. 启动Redis连接存储令牌;

47. 向Redis发送SET请求(令牌-用户信息)并设置过期时间;

48. 确认令牌存储成功;

49. 关闭Redis连接;

50. 更新用户最后登录时间;

51. 调用userRepository.save(user)更新数据库;

52. 触发事务提交;

53. 构建登录成功响应对象;

54. 封装用户基本信息和JWT令牌;

55. 设定响应状态码200;

56. Spring MVC将响应对象序列化;

57. 序列化完成JSON格式响应体;

58. 设定响应头”Content-Type: application/json”;

59. 响应数据传递至Tomcat;

60. Tomcat封装HTTP响应报文;

61. 确认响应格式正确;

62. 用户服务记录登录成功日志;

63. 校验响应数据无敏感信息;

64. Tomcat Worker线程准备发送响应;

65. 响应数据通过网络发送至网关;

66. 监控响应发送状态;

67. 确认响应发送完成;

68. 释放SqlSession资源;

69. 释放方法入参占用内存;

70. Worker线程重置状态并回归线程池;

71. 用户服务业务层流程结束;

72. 记录用户登录时间;

73. 维护用户服务实例稳定;

74. 清理业务处理临时资源;

75. 确认登录业务逻辑完整;

76. 校验令牌生成唯一性;

77. 确认Redis存储的令牌有效;

78. 响应数据无遗漏字段;

79. 关闭业务处理相关连接;

80. 释放用户查询临时缓存;

81. 记录服务业务处理耗时;

82. 监控用户服务资源占用;

83. 确认无业务异常未处理;

84. 用户服务层流程结束;

九、MySQL数据库层:用户数据查询与返回(第401-430步)

1. 用户服务通过HikariCP获取数据库连接;

2. 连接池分配空闲连接;

3. 初始化数据库连接参数;

4. 与MySQL服务器建立TCP连接;

5. MySQL服务器接收连接请求;

6. 启动MySQL握手认证;

7. 发送MySQL服务版本信息和支持的认证插件;

8. 客户端选择认证插件,发送加密后的用户名和密码;

9. MySQL校验用户名密码;

10. 认证通过,建立会话;

11. 客户端发送用户查询SQL;

12. MySQL接收SQL语句;

13. 解析SQL语句语法并检查合法性;

14. 启动SQL优化器,分析查询计划;

15. 匹配用户名字段的索引(idx_username);

16. 选择最优索引执行查询;

17. InnoDB检查Buffer Pool是否有该索引页缓存;

18. 若缓存无数据,向操作系统发起pread()系统调用读取SSD磁盘;

19. 磁盘IO读取用户数据页;

20. 数据通过DMA传输到内核缓冲区,再复制到InnoDB Buffer Pool;

21. InnoDB在索引页中搜索用户名对应的记录,获取主键ID;

22. 根据主键ID进行聚簇索引查找,加载用户数据页;

23. 解析数据页获取用户记录;

24. 封装查询结果集;

25. 向客户端返回结果集;

26. 客户端接收结果集;

27. 若执行更新操作(如更新最后登录时间),InnoDB记录Redolog和Undolog;

28. 事务提交时,Redolog刷盘(fsync);

29. 若开启binlog,写入binlog文件(用于主从复制);

30. 事务状态标记为COMMITTED,释放行锁;

31. 关闭SQL执行会话;

32. 数据库连接释放回连接池;

33. MySQL数据库层流程结束;

(未完待续)

三、浏览器网络层:登录请求封装与传输准备(第76-130步)

1. 浏览器主线程提取表单中的用户名;

2. 提取表单中的密码;

3. 对密码进行初步前端加密(MD5);

4. 构建登录请求参数对象;

5. 确定请求目标域名(如login.example.com);

6. 浏览器DNS客户端初始化;

7. 检查浏览器DNS缓存(如Chrome://net-internals/#dns);

8. 检查操作系统DNS缓存(Linux执行getaddrinfo(),读取/etc/resolv.conf);

9. 若缓存无目标域名或已过期,发起DNS查询请求;

10. 浏览器网络线程创建UDP套接字(SOCK_DGRAM);

11. DNS查询报文构建(含域名、查询类型A);

12. 同时发起AAAA记录查询(IPv6),执行Happy Eyeballs算法;

13. DNS请求发送至配置的DNS服务器(53端口,如114.114.114.114);

14. 本地路由器接收到UDP报文,进行NAT转换(源IP转为私有IP+随机端口);

15. DNS请求经过本地交换机、光猫(光电信号转换);

16. 通过PPPoE获取的公网IP发送到ISP;

17. ISP核心路由器根据BGP路由表路由到阿里云POP点;

18. 本地DNS服务器接收请求;

19. 本地DNS查询自身缓存;

20. 缓存无结果则向根服务器查询;

21. 根服务器返回顶级域服务器地址;

22. 本地DNS向顶级域服务器查询;

23. 顶级域服务器返回权威服务器地址;

24. 本地DNS向权威服务器查询;

25. 权威服务器返回目标域名公网IP(如203.0.113.45,阿里云SLB);

26. DNS响应报文沿原路返回;

27. 浏览器网络线程收到DNS响应,解析出IPv4地址;

28. 缓存到浏览器DNS缓存(TTL=300秒);

29. 缓存到操作系统DNS缓存;

30. 浏览器准备建立TCP连接,创建ClientSocket对象;

31. 调用socket(AF_INET, SOCK_STREAM, 0)创建TCP套接字;

32. 设置Socket选项(TCP_NODELAY禁用Nagle算法、SO_KEEPALIVE);

33. 设定TCP端口为443(HTTPS);

34. 调用connect()发起TCP三次握手;

35. 内核构建SYN报文(seq=rand(),win=64240);

36. 报文经过TCP→IP→Ethernet封装;

37. 网卡驱动将报文封装为以太网帧(src_mac=电脑MAC,dst_mac=路由器MAC);

38. 浏览器向阿里云SLB发送SYN包;

39. SLB返回SYN+ACK包;

40. 浏览器接收SYN+ACK包;

41. 浏览器发送ACK包;

42. TCP三次握手完成,连接建立(状态ESTABLISHED);

43. 浏览器发起TLS握手,发送Client Hello消息;

44. 消息包含TLS 1.3版本、加密套件列表、SNI扩展(www.example.com);

45. SLB返回Server Hello消息,选择加密套件(如TLS_AES_256_GCM_SHA384);

46. SLB向浏览器发送SSL证书链(服务器证书+中间CA证书);

47. 浏览器接收证书并提取公钥;

48. 校验证书颁发机构、有效期、域名匹配性;

49. 校验证书签名(使用内置根CA公钥);

50. 证书校验通过,浏览器生成预主密钥;

51. 用服务器公钥加密预主密钥;

52. 向SLB发送Client Key Exchange消息;

53. SLB用私钥解密获取预主密钥;

54. 双方基于预主密钥生成会话密钥;

55. 浏览器发送Change Cipher Spec消息;

56. SLB发送Change Cipher Spec消息;

57. TLS握手完成,后续数据使用会话密钥对称加密;

58. 浏览器构建HTTP请求行(POST /login);

59. 设置请求头(Host、Content-Type: application/json等);

60. 序列化请求参数为JSON格式;

61. 计算请求体长度并补充Content-Length头;

62. 整合请求行、请求头、请求体为完整HTTP报文;

63. 浏览器用会话密钥加密HTTP报文;

64. 加密数据封装为TLS记录;

65. TCP对TLS记录分段并添加序号与校验和;

66. 第一个TCP数据段发送至SLB;

67. 接收SLB ACK确认;

68. 后续TCP段依次发送,公网加密传输准备完成;

四、公网传输层:请求跨运营商传输至阿里云入口(第131-160步)

1. 本地路由器接收主机发送的加密TCP段;

2. 路由器解析TCP段中的目标IP;

3. 查询路由表确定转发路径;

4. 标记数据出口端口;

5. 路由器转发数据至宽带猫;

6. 宽带猫识别数据为上网请求;

7. 启动PPPoE协议封装;

8. 向运营商DSLAM设备发送拨号请求;

9. DSLAM接收拨号请求;

10. 转发至运营商BRAS设备;

11. BRAS验证宽带账号密码;

12. 验证通过建立PPPoE会话;

13. 分配临时公网IP(如120.230.45.78);

14. 加密数据通过PPPoE会话传输;

15. 接入本地运营商骨干网;

16. 骨干网路由器解析目标IP;

17. 确定目标IP归属阿里云公网;

18. 选择跨运营商传输链路(若需);

19. 加密数据在骨干网中转发;

20. 经过运营商核心交换机;

21. 抵达阿里云公网边缘节点;

22. 边缘节点接收加密数据;

23. 校验数据完整性;

24. 解析PPPoE封装头部;

25. 剥离PPPoE头部获取加密TCP段;

26. 边缘节点确认目标IP为阿里云SLB;

27. 转发加密数据至阿里云内部骨干网入口;

28. 公网传输链路状态确认;

29. 加密数据成功进入阿里云网络范围;

五、阿里云网络层:请求云内接入与初步调度(第161-190步)

1. 阿里云公网网关接收加密数据;

2. 解析TCP段中的目标端口(443);

3. 触发网络ACL规则校验;

4. 匹配ACL规则(放行443端口入方向);

5. 数据转发至安全组;

6. 安全组校验客户端IP合法性;

7. 确认客户端IP在允许访问列表;

8. 安全组放行数据;

9. 加密数据抵达SLB负载均衡设备;

10. SLB接收加密TCP段;

11. 重组TCP段为完整TLS记录;

12. SLB用私钥解密TLS记录,获取明文HTTP请求;

13. SLB初始化负载均衡算法(如加权轮询);

14. 读取后端服务器健康检查状态;

15. 过滤不健康的网关节点;

16. 用轮询算法选择目标网关节点;

17. 构建SLB转发表项;

18. 标记请求来源信息;

19. 转发明文请求至选中的网关节点;

20. 网关节点接收明文请求;

21. 确认请求格式符合要求;

22. SLB返回转发成功确认;

23. 阿里云网络层记录请求轨迹;

24. 设定请求超时监控;

25. 确认云内网络链路通畅;

26. 网关节点准备接收后续数据;

27. 阿里云公网网关更新转发状态;

28. 安全组记录访问日志;

29. 网络ACL更新流量统计;

30. 阿里云网络层调度完成(内网明文传输启动);

31. 明文请求进入阿里云VPC;

32. 数据转发至DMZ区边界;

33. 边界防火墙启动规则校验;

34. 校验请求目标为网关服务;

35. 确认DMZ区仅允许访问网关;

36. 防火墙放行请求;

37. 明文请求进入K8S集群网络;

38. 经过K8S节点网络接口;

39. 节点内核网络模块接收数据;

40. 被iptables规则拦截(匹配KUBE-NODEPORTS链);

41. 进行DNAT转换,目标地址改为Pod IP(如10.244.1.15:8080);

42. Calico网络插件检测到数据;

43. Calico解析请求中的目标Service IP;

44. 查询Service与Pod的映射关系;

45. 构建Calico网络转发规则;

46. 标记请求所属命名空间;

47. 确认命名空间隔离策略;

48. 明文数据通过Calico网络转发至目标网关Pod;

六、云服务器网络结构层:云内隔离与K8S调度(第221-260步)

1. 网关Pod的eth0接口(veth pair一端)接收数据;

2. 数据进入Pod的网络命名空间(Network Namespace);

3. Pod内Linux内核网络栈处理数据;

4. 检查Pod网络状态正常;

5. K8S Service记录转发日志;

6. Calico更新网络流量统计;

7. 边界防火墙记录DMZ区访问日志;

8. 确认云内网络隔离有效;

9. 网关Pod准备处理明文请求;

10. K8S节点监控转发状态;

11. 确认请求未跨命名空间违规访问;

12. 云内网络转发链路锁定;

13. 网关Pod的容器网络接收明文数据;

14. 容器内网络栈初始化处理;

15. 明文数据从容器网络进入应用层;

16. K8S调度层完成转发;

17. 记录Pod访问轨迹;

18. 校验Pod资源可用状态;

19. 确认请求到达正确的网关实例;

20. 云服务器网络结构层流程结束;

21. 移交控制权至网关应用;

22. 释放云内网络转发临时资源;

23. 网关应用准备解析明文请求;

(未完待续)

考核题目:

你是一名优秀的资深开发人员,用K8S+SpringCloud+MySQL写了一个网站,部署在阿里云上。你使用笔记本电脑的浏览器,打开了网站登录页面,已经输入好了用户名、密码和验证码,鼠标光标也已经移动到了登录按钮上。

请问,从你按下了鼠标左键,到你看到登录成功后的页面,会发生哪些事情。要求从按下鼠标产生一个电信号开始,请简要回答,步骤在100步以上。

考核目标:

该题目,可以考核面试者对硬件、操作系统、浏览器、网络、服务器、K8S、Spring、Java容器、JVM、数据库、日志、安全措施等相关知识领域。

解题思路:

本流程严格遵循“硬件→系统→浏览器(含公网TLS加密)→公网→阿里云(含TLS解密)→云内调度→网关→服务→数据库→响应→渲染”的实际事件顺序,遵循“公网TLS加密传输、内网不加密传输”原则,结合硬件MCU处理、内核中断机制、TLS 1.3握手、容器网络转发等关键技术细节,每一步仅保留核心动作。

一、硬件层:鼠标点击产生电信号(第1-30步)

1. 手指触碰鼠标登录按钮;

2. 按压触发微动开关闭合;

3. 开关闭合产生原始电信号;

4. 鼠标主控芯片(MCU)接收电信号;

5. MCU检测GPIO引脚电平变化(高→低);

6. MCU以1ms轮询率扫描按键状态,完成防抖处理;

7. MCU读取DPI传感器数据,获取指针精确坐标(如x=1250, y=863);

8. MCU将按键事件封装为USB HID协议数据包(格式示例:[0x01, 0x01, 0x00, 0xE2, 0x03, 0x5F, 0x02]);

9. 若为USB鼠标,启动USB协议封装并添加CRC校验和;

10. 鼠标通过USB 2.0差分信号线(D+/D-)向主机传输数据;

11. 主机USB控制器检测到数据;

12. USB控制器解析数据帧并验证校验和;

13. 若为蓝牙鼠标,启动蓝牙协议编码;

14. 蓝牙模块发送无线信号;

15. 主机蓝牙接收器接收信号;

16. 蓝牙接收器解码信号;

17. 主机硬件中断控制器识别信号类型;

18. 触发鼠标事件硬件中断(如IRQ 16);

19. 中断控制器向CPU发送中断请求;

20. CPU暂停当前任务响应中断;

21. CPU保存当前进程上下文(寄存器值、程序计数器)到内核栈;

22. 跳转到IDT(中断描述符表)对应的中断服务例程;

23. 内核USB HID驱动程序执行,读取USB控制器FIFO缓冲区数据;

24. 内核将HID事件转换为标准输入事件(struct input_event,类型EV_KEY,键码BTN_LEFT);

25. 事件被写入/dev/input/event2设备文件(鼠标对应字符设备);

26. X11/Wayland桌面环境从设备文件读取事件;

27. 桌面环境将内核输入事件转换为GUI事件(MouseDownEvent);

28. 事件通过IPC发送到浏览器主进程(如pid=12345);

29. 浏览器主进程UI线程将事件放入消息队列(MessageQueue);

30. 硬件层完成信号转换与系统层事件投递;

二、操作系统层:鼠标事件处理与浏览器通知(第31-75步)

1. 浏览器UI线程从消息循环(MessageLoop::Run())取出事件;

2. 浏览器进行命中检测(Hit Testing),遍历渲染树(Render Tree);

3. 确认点击坐标对应的DOM元素为登录按钮(button id=”login-btn”);

4. 操作系统输入子系统扫描内存缓冲区;

5. 读取鼠标事件原始数据;

6. 解析事件类型为“左键点击”;

7. 提取点击坐标(X/Y轴);

8. 窗口管理器确认所属窗口为浏览器进程;

9. 校验消息发送者合法性;

10. 解析消息中的点击事件详情;

11. 确认登录按钮处于可点击状态;

12. 触发按钮点击事件回调;

13. 前端JS引擎(V8)接收回调通知;

14. V8查找关联的事件监听器函数(如handleLogin());

15. 若未编译,V8触发JIT编译将JS函数转为机器码;

16. V8创建函数调用栈帧,压入this(指向button)和event参数;

17. 执行登录按钮绑定的校验函数;

18. 调用event.preventDefault()阻止默认行为;

19. 校验用户名输入框非空;

20. 校验密码输入框非空;

21. 若校验通过,标记表单可提交;

22. 读取用户名输入框值(如”zhangsan”);

23. 读取密码输入框值(如”Pass@1234″);

24. 读取验证码输入框值(如”8A7F”);

25. 组装登录表单基础数据;

26. 调用JSON.stringify()序列化数据为JSON格式;

27. 通知浏览器主线程准备发起请求;

28. 主线程确认表单数据完整;

29. 操作系统释放事件占用内存;

30. 输入子系统重置缓冲区;

31. 窗口管理器解除事件锁定;

32. 浏览器进程标记事件处理完成;

33. 检查浏览器网络模块就绪状态;

34. 确认系统网络栈可用;

35. 操作系统向浏览器返回资源可用信号;

36. 浏览器初始化网络请求参数;

37. 表单数据临时存储至浏览器内存;

38. 确认无系统级网络限制;

39. 操作系统层与浏览器层衔接完成;

40. 清除事件临时标记;

41. 刷新窗口焦点状态;

42. 校验浏览器进程权限;

43. 确认表单数据未被篡改;

44. 标记数据传输准备完成;

45. 系统网络接口初始化;

(未完待续)

最近和几个朋友聊天的时候,大家稍微总结了一下大模型时代要如何快速学习,汇总了几个典型的方式:

方法1:在你有一定了解的领域,把AI当做有无限耐心的老师,无限提问法

1、当你想深入了解一个事情的时候,可以用清晰的命令描述好自己的问题,去多个AI同时发送该问题。

2、对每个AI反馈的内容进行初筛,最终保留2~3个候选AI

3、用靠谱的那个AI,去进一步咨询自己想理解的问题

4、不断的拓展问题的广度和深度,在这个过程中,最好记录一个思维导图,对于想进一步理解的点,做好标记

5、用适合自己的学习方式,把这些知识点逐一搞清楚

6、当AI不断说车轱辘话的时候,先更换说书,后尝试备选AI

7、一个不理解、但很重要的知识点,多发给几个AI,让他们交叉验证

8、请AI把整个过程的资料,梳理为笔记或思维导图

其实大家可以看到,知识面比较广的、求知欲强的、能提出好问题的、有一定较真精神的人,在AI时代会有更多的优势

方法2、在你很不了解的领域,把AI当做向导

1、当你想了解一个陌生事情的时候,可以要求AI先对该领域知识做一个思维导图的摘要,去多个AI同时发送该问题

2、对每个AI反馈的内容进行初筛,最终保留2~3个候选AI,此时你对这个领域有了初步的理解

3、对你感兴趣的要点,要求AI对思维导图进行扩展,并多举示例

4、对其中某个细节问题,不清楚的,调整到“方法1”

5、关键点要做好交叉验证

6、请AI把整个过程的资料,梳理为笔记或思维导图

其实大家可以看到,在AI的加持下,很多技术的专业护城河,已经消失了。在一个行业不够纵深的人,会变得难以生存。以后,行业新人很可能会变得更难找好的工作,因为门槛没了,谁都能做。

方法3、一个任务多用几个AI,让他们相互印证补充

先把一个问题描述清楚,约定好输出格式和输出要求,同时发给A、B、C、D四个模型。

先判断哪个模型输出效果最好,比如模型A。

将其他模型B、C、D的输出,给到模型A,要求进行检查及补充。

然后要A,进行检查补充。

然后把A最后的信息,给到第二好的B,再进行检查及补充。

一般来说,此时输出质量就很高了,如果不行就再来一轮。

方法4、日常工作生活中,把AI当做助理或外脑

相信这方面大家都会有很多尝试,从写总结报告到完成PPT,从画Excel表格到写简单代码,从P图到做视频。

在大模型当前技术水平下,大家记住一点就行:AI方便时用AI,人方便时用人,效能优先,不要纠结。

方法5、读代码时,让AI补充注释,然后对重点代码进行详细解释

相信不少同学都在用AI写代码。

但用AI去读代码也是很爽的,包括平时很少用的语言,也是很容易读懂,推荐大家试试。

划重点:快速调整自己,适配AI时代

在AI时代,几乎每个人都要抛弃过去思考、学习和工作的习惯,需要重新训练自己的思维方式,重新调整学习和工作的方法。

只有快速适应这个时代,才能快速越过“AI斩杀线”,去碾压别人,而不是被别人碾压。

目前能看到的趋势有:

1、有业务经验、能驾驭好AI工具的人,最受欢迎

2、没业务经验、能驾驭好AI工具的人,次之

3、有业务经验、不能驾驭好AI工具的人,受到冲击最大

4、没业务有经验、不能驾驭好AI工具的人,在部分行业很难生存

5、有想法、能驾驭好AI工具的人,会爆发

6、没想法的人,会吃亏

一、事情概要

2025年12月22日晚22:00,快手直播遭遇了一次里程碑式的业务逻辑DDoS攻击,攻击者利用自动化工具操控海量账号,通过推流接口漏洞绕过审核,导致违规内容大面积“沦陷”。平台最终被迫采取全量关闭直播频道的 “熔断” 措施。

2025年12月23日早00:30-08:00,直播功能陆续恢复。

此次事件对快手的口碑与股价造成了巨大冲击。

二、时间线

根据火绒12月24日发布的复盘报告,本次事件分为以下几个阶段:

1、攻击试探,12月22日18:00-20:00

平台出现零星违规内容,处于常规风控处理范围,未引起警觉。攻击者控阈值,校准攻击参数。

2、攻击爆发,12月22日22:00

攻击正式开始。正值流量高峰,约1.7万个僵尸号或被劫持号同步开播,推送预制违规内容。

3、攻击僵持,12月22日22:00-23:00

违规直播间如潮水般涌现,用户举报失效,平台封禁严重滞后,系统陷入瘫痪。

4、应急熔断,12月22日23:00-12月23日00:30

平台被迫采取极端措施:全量关闭直播频道,页面提示“服务器繁忙”或“无内容”。

5、服务恢复,12月23日00:30-08:00

平台开始清洗,直播功能陆续恢复正常。

三、本次攻击的要素

1、快手直播的封堵业务流程,瓶颈十分明显

先开播(人工审核资源不足,先播起来)-》AI抽帧审核+用户举报-》人工审核(资源不足)-》调用封堵接口进行封堵(封堵操作并不简单,需要处理下游多种操作)

2、攻击者对快手的审核流程十分了解,应该是长期潜伏关注或有其他信源

1)攻击者准备了大量的攻击账号,包括一批“高质量”账号,攻击高峰期有1.7万攻击账号同时开播(DDoS攻击的基础)

2)攻击者发现了快手推流接口的业务逻辑漏洞,可以绕开业务服务器的鉴权机制,伪造推流地址(Token),推流给CDN节点(本次DDoS攻击奏效的大前提)

3)攻击者没有针对AI自动审核功能,而是精准DDoS攻击了封堵接口(本次DDoS攻击的重点)

4)攻击者特地选择了22:00左右,用户多、流量大且快手审核人员换班的时间窗口开启DDoS攻击(雪上加霜)

3、攻击者使用了“具备自适应能力的自动化攻击框架”替代了过往的攻击脚本,提升了封杀的难度(虽然不严谨,但为了便于理解,后面称之为“AI Agent”)

1)AI Agent可以根据封堵情况,灵活的执行切换IP,粗暴的封杀IP几乎就没用了

2)AI Agent可以根据平台策略,灵活的调整攻击频率,其他路径的识别、封杀更加困难

3)AI Agent可以模拟人类操作欺骗平台行为,其他路径的识别、封杀难以奏效

四、攻击是如何成立的

1、攻击者做了大量的踩点工作及前期准备(团队)

2、攻击试探,校准攻击参数(老手)

3、1.7万攻击账号,利用推流漏洞,同步违规开播,向CDN推送违规视频

4、快手的AI审核还在工作,人工审核疲于应对,大量合法封堵请求到达“封堵接口”

5、攻击者同步DDoS精准狙击“封堵接口”,封堵请求数量比平时暴增上千倍,封堵接口崩溃,拒绝服务,封堵失败

6、平台虽然能识别出违规内容,但没有资源进行封堵,造成了“业务逻辑耗尽”(攻击成立)

7、攻击者利用推流接口漏洞,让被封杀的账号,仍然可以开播,账号封杀无效

8、攻击者借助AI,自动应对IP封堵等防守措施,人工封堵效果极差

9、攻击者借助AI,自动适配平台策略,自动调整攻击频率,封堵效果极差

10、平台难以应对,最终只能关闭整个直播服务

五、快手存在的问题

1、审核过程,大量依靠人工,封堵手段,过于传统,难以对抗AI攻击(作为头部直播平台,理应做的更好)

AI审核工具其实没有生杀大权,只能发现问题,并不执行

人工审核也只是同意封堵,执行也是给到下游的封堵接口

2、推流接口存在严重的逻辑漏洞,可以被攻击者绕过鉴权机制,账号封杀没有用(据说是为了兼容低版本应用,特殊情况下不做二次校验,作为头部直播平台,理应做的更好)

3、封堵接口设计时,并没有考虑到如此大的并发量,被直接打爆了(平台前序防御措施被绕过,超过平时上千倍的请求一起过来,确实比较难)

业务逻辑复杂,没有主动降级,扩容也不及时,有提升空间

流量预计:平时请求级别大概率在1秒钟十几个几十个,被攻击时请求级别可能在1秒钟可能有几万几十万个,请求数量可能提升了上千倍

4、没有对抗AI攻击的应对能力,面对AI自动换IP、调整攻击频率、模拟用户行为等操作,缺少防御手段(确实比较难)

5、决策者缺少快速熔断的决断力,导致负面影响扩大化(这条十分苛刻,按当时的情况判断,很考验决策者的判断力和勇气,很难很难很难)

六、对我们的启示

本次攻击,攻击者利用接口漏洞+AI工具,用“合法流量”发起“自杀式”业务拥堵,暴露出当前安全架构在自动化防御与极限架构上的双重短板。

这次事件不仅仅是一次技术事故,更像是一场针对“传统互联网防御体系”的公开处刑。咱们的安全防疫体系,也要尽快从“被动修补”快速过渡到“主动免疫”:

1、零信任:不再区分“内外”,所有请求默认可疑,严验“行为”而非只验“身份”

2、入口决胜:在入口处就把机器人挡在外面,别等出事了再“救火”

3、防流不能只防点:攻击者用“合法流量”淹没你,防御必须从“堵漏洞”升级为“控流速”

4、用AI对抗AI:对于高置信事件,审核权和封堵权也要给到AI,人工只做复核,必须实现秒级自动熔断

5、独立救命通道:核心防御接口(如封禁)必须物理隔离,必须做好熔断和降级,扩容资源要充足,哪怕天塌下来也要打得开

6、成本换生存:安全无小事,平时看似浪费,关键时刻能救命。AI时代,安全防护的成本会与攻击成本会更加的不对称

7、高危风险:必须及时发现和修复,不能被业务牵着鼻子走

持续记录中。。。

2026年1月:Bluspark Global物流平台数据暴露

事件经过:1月14日安全研究员发现其Bluvoyix物流平台存在明文密码存储、未授权API接口漏洞,2007年以来的所有货运记录、客户核心数据直接暴露于互联网,攻击者可直接创建管理员账户操控数据;漏洞2025年10月已被发现,企业长期未采取修复措施。

攻击方式:漏洞利用、未授权访问、数据暴露

造成损失:影响数百家大型企业供应链数据安全,企业面临合规追责与客户流失风险,凸显物流行业云平台权限管控、漏洞响应及常态化安全审计的短板。

2026年1月:中央缅因医疗中心数据泄露

事件经过:1月13日披露,该中心2025年3月19日~6月1日遭黑客持续入侵超2个月,导致14.5万名患者的个人与医疗数据泄露,涵盖姓名、联系方式、诊疗记录等。

攻击方式:系统潜伏入侵、数据窃取。

损失影响:患者隐私暴露,面临身份盗用与医疗诈骗风险;医院需承担数据修复、合规处罚及声誉损失,倒逼医疗行业强化长期入侵检测能力。

2026年1月:欧洲铁路运营商Eurail数据泄露

事件经过:1月10日首次披露,泄露数据含用户姓名、出生日期、护照号等身份信息,通过DiscoverEU项目购票的用户还可能泄露身份证复印件、银行参考号及健康数据,暂未披露具体受影响人数。

攻击方式:数据窃取、身份信息泄露

造成损失:违反欧盟GDPR合规要求,引发欧盟监管机构介入调查;用户面临身份盗用与跨境出行安全风险,Eurail需投入巨额成本修复系统、排查风险并重建用户信任。

2026年1月:暗网论坛 BreachForums 用户数据库泄露(网络犯罪生态)

事件经过:1月9日,黑客James通过shinyhunte.rs公开泄露该论坛32.4万用户数据,含显示名、邮箱、密码哈希、Telegram关联账户等,数据经PGP签名验证真实;论坛方称源于2025年8月恢复过程中数据存于不安全目录被盗。

攻击方式:内部数据窃取、暗网数据公开。

损失影响:大量网络犯罪参与者身份面临暴露,或遭执法部门追查;冲击暗网数据交易生态,暴露地下论坛自身安全防护薄弱问题。

2026年1月:Instagram“密码重置风暴”及信息泄露争议

事件经过:全球数百万Instagram用户集中收到异常密码重置邮件,引发广泛恐慌;后曝光约1750万个账户的非密码类个人信息(用户名、真实姓名、邮箱、电话、部分住址),于2024年通过API接口遭非法获取,2026年1月8日被威胁行为者在BreachForums论坛公开发布。Meta声明无数据泄露,仅为已修复的技术漏洞导致虚假重置请求触发。

攻击方式:API接口非法获取、数据暗网公开、技术漏洞利用

造成损失:虽无账户被盗案例,但泄露信息易被用于鱼叉式钓鱼、身份冒用等犯罪;Meta声誉受影响,引发用户对社交平台数据存储与API管控的质疑,推动行业强化漏洞应急响应机制。

2026年1月:Ledger数据泄露事件

事件经过:知名硬件钱包提供商Ledger确认遭遇数据泄露,攻击并非破解硬件钱包本身,而是通过其第三方电商合作伙伴Global-e的系统漏洞,导致通过Ledger.com购物的客户个人数据(姓名、联系方式、配送地址)遭未授权访问;Ledger强调自有硬件与软件钱包安全,用户资金、私钥及支付信息未受影响,已聘请独立法证专家调查。

攻击方式:第三方服务商漏洞利用、供应链安全攻击、用户数据窃取

造成损失:虽无资金损失,但27万余名用户面临精准钓鱼诈骗风险,引发加密货币行业信任危机;暴露“冷钱包”背后的供应链安全短板,警示行业安全性取决于整个合作生态中最弱环节,倒逼企业强化第三方服务商安全审核。

2026年1月:美国电信巨头Brightspeed数据泄露

事件经过:黑客组织Crimson Collective宣称入侵,在Telegram公开泄露超100万驻站用户核心信息,含姓名、邮箱、电话、账户状态及网络配置数据。

攻击方式:系统入侵、数据窃取与公开泄露。

损失影响:用户面临精准诈骗、身份盗用风险;企业遭监管问询与声誉打击,凸显电信行业用户数据防护与应急响应不足。

2026年1月:法国邮政跨年“连环劫”攻击

事件经过:攻击者选在圣诞2025年12月22日、新年假期2026年1月1日业务高峰期,对法国邮政(La Poste)及其邮政银行发起两次分布式拒绝服务(DDoS)攻击。12月22日攻击导致部分投递业务、线上服务及邮政银行部分线上移动端服务瘫痪,12月26日逐步恢复;1月1日再次攻击,造成官网、App及包裹追踪系统全面瘫痪,线下投递及邮局柜台服务未受影响。

攻击方式:分布式拒绝服务(DDoS)攻击、高峰期精准打击

造成损失:客户数据未被泄露,但线上服务中断严重影响民众假期包裹查询、业务办理,引发广泛社会困扰;凸显基础设施在节假日高峰期的网络防御薄弱点,推动法国强化公共服务机构的DDoS防护与应急响应能力。

2026年1月:英雄联盟全球停服事件

事件经过:2026年1月5日凌晨,腾讯旗下游戏英雄联盟突发全球停服故障,停服10小时才陆续恢复。

事故原因:SSL证书管理失误,2016年签发的十年期SSL证书到期后遗忘续签,加密通信中断,导致系统瘫痪。

造成损失:引发玩家对技术漏洞和补偿的争议,暴露缺乏自动提醒机制,损害游戏品牌信誉。

小插曲:为避免在此出现类似事件,腾讯公司直接续期了100年,证书从2026年1月5日,一直到2125年12月12日才会失效。但问题是,届时如果游戏没有停服,由于人员更替,会不会由于太长事件没有替换证书,导致问题再次出现呢?

2026年1月:罗技鼠标失灵事件

事件经过:2026年1月6日,MACOS平台下,罗技logi options+程序突然无法启动,导致大量罗技鼠标无法正常工作。

事故原因:据悉是因为logi options+程序的签名证书过期导致的。

造成损失:大量罗技鼠标在MACOS平台下失灵,引发大量用户不满,损坏品牌声誉。

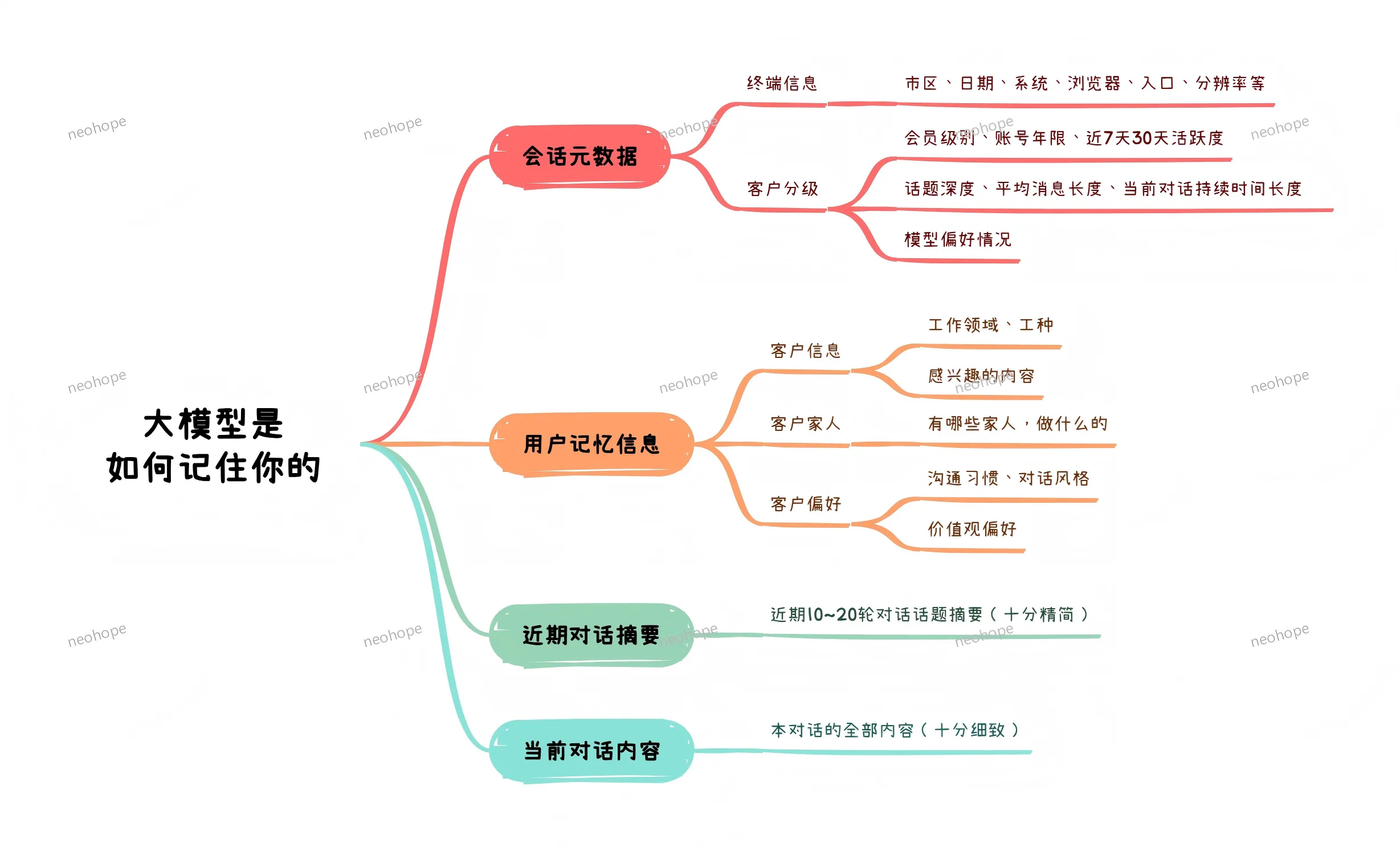

根据Manthan Gupta在X上的分享,整理了一下大模型是如何记住你的:

有没有发现,现在的大模型越来越懂你?聊过的话题、喜欢的沟通风格、甚至不经意提过的家人信息,它都能精准呼应 —— 这背后不是 AI 有了 “超能力”,而是一套完善的用户记忆体系在发挥作用。今天就拆解大模型的 “记忆逻辑”,看看它到底在悄悄记录哪些信息,又是如何让互动更有 “人情味” 的。

一、基础信息:搭建你的 “用户画像骨架”

大模型的记忆从 “基础信息采集” 开始,这些数据是构建用户画像的核心,也是精准互动的前提:

终端与场景信息:比如你所在的市区、访问日期、使用的系统(Windows/MacOS)、浏览器(Chrome/Safari)、进入对话的入口、设备分辨率等,这些信息能帮 AI 适配不同场景(比如移动端优化回复长度);

账号与活跃度数据:会员级别、账号注册年限、近 7 天 / 30 天的互动频率,能让 AI 判断你是新用户还是核心用户,调整服务优先级(比如会员用户获得更细致的记忆服务);

核心身份标签:你的工作领域、具体工种(比如 “互联网运营”“教师”“工程师”),会直接影响 AI 的回复专业度 —— 给运营聊 “转化率”,给教师聊 “教学设计”,精准匹配行业语境。

二、偏好与习惯:填充 “个性化细节”

如果说基础信息是 “骨架”,那偏好与习惯就是让画像 “活起来” 的关键,也是大模型 “懂你” 的核心体现:

内容与价值观偏好:你感兴趣的话题(比如科技、育儿、职场)、隐含的价值观倾向(比如注重效率、偏爱温和表达),会让 AI 调整内容方向 —— 你喜欢干货,就少些铺垫;你关注育儿,就主动关联相关话题;

沟通风格适配:你的对话节奏(比如简洁短句 vs 详细长文)、常用语气(比如正式 vs 口语化),AI 都会默默记录,慢慢调整回复风格,形成 “专属沟通默契”;

模型使用偏好:比如你习惯用 AI 做文案生成,还是问题解答,或是数据分析,AI 会优先优化你高频使用的功能,让操作更顺手。

三、关系与深度信息:触碰 “情感连接点”

优秀的大模型不仅能提供服务,还能建立情感共鸣,这离不开对 “深度关系信息” 的记忆:

个人生活关联:你聊过的家人情况(比如 “有个上小学的孩子”“父母喜欢旅游”)、身边重要的人和事,AI 会妥善记录,后续对话中自然呼应(比如你说 “想规划假期”,AI 会关联 “父母喜欢旅游” 的信息推荐方案);

话题深度轨迹:通过分析你话题的深度、平均消息长度、对话持续时间,AI 能判断你是 “浅尝辄止” 还是 “深入探讨” 型用户 —— 对前者提供简洁结论,对后者补充细节和延伸内容,贴合你的沟通需求。

四、对话内容:精准复刻 “互动轨迹”

除了静态信息,大模型对 “动态对话内容” 的记忆更是核心,主要分两层:

当前对话全记录:对你正在进行的对话内容做 “十分细致” 的存储,包括每一句提问、回应、补充说明,确保上下文连贯 —— 比如你中途提到 “刚才说的方案再调整下”,AI 能精准定位到之前的方案细节,不用你重复说明;

历史对话摘要:对近期 10~20 轮对话做 “十分精简” 的话题摘要,提炼核心信息(比如 “上周聊过短视频脚本创作,用户需要职场类选题”),既节省存储资源,又能快速唤醒历史记忆,避免 “聊过就忘”。

总结:大模型的 “记忆本质”—— 让 AI 从 “工具” 变成 “专属助手”

其实大模型的记忆逻辑很简单:从 “基础信息” 到 “偏好习惯”,再到 “深度关系” 和 “对话轨迹”,层层递进记录与你相关的关键信息,最终实现 “千人千面” 的个性化互动。

它不会无差别存储所有信息,而是 “抓重点”—— 有用的细节记牢,冗余的内容精简,既保证互动的精准度,又兼顾效率。这种记忆不是 “监控”,而是 AI 服务的核心竞争力:当大模型能记住你的需求、适配你的习惯、呼应你的情感,它就不再是冷冰冰的工具,而是能懂你、帮你、陪你成长的 “专属助手”。

你有没有遇到过让你惊艳的 “AI 记忆时刻”?或者你希望大模型记住哪些信息、忽略哪些内容?欢迎在评论区留言交流~