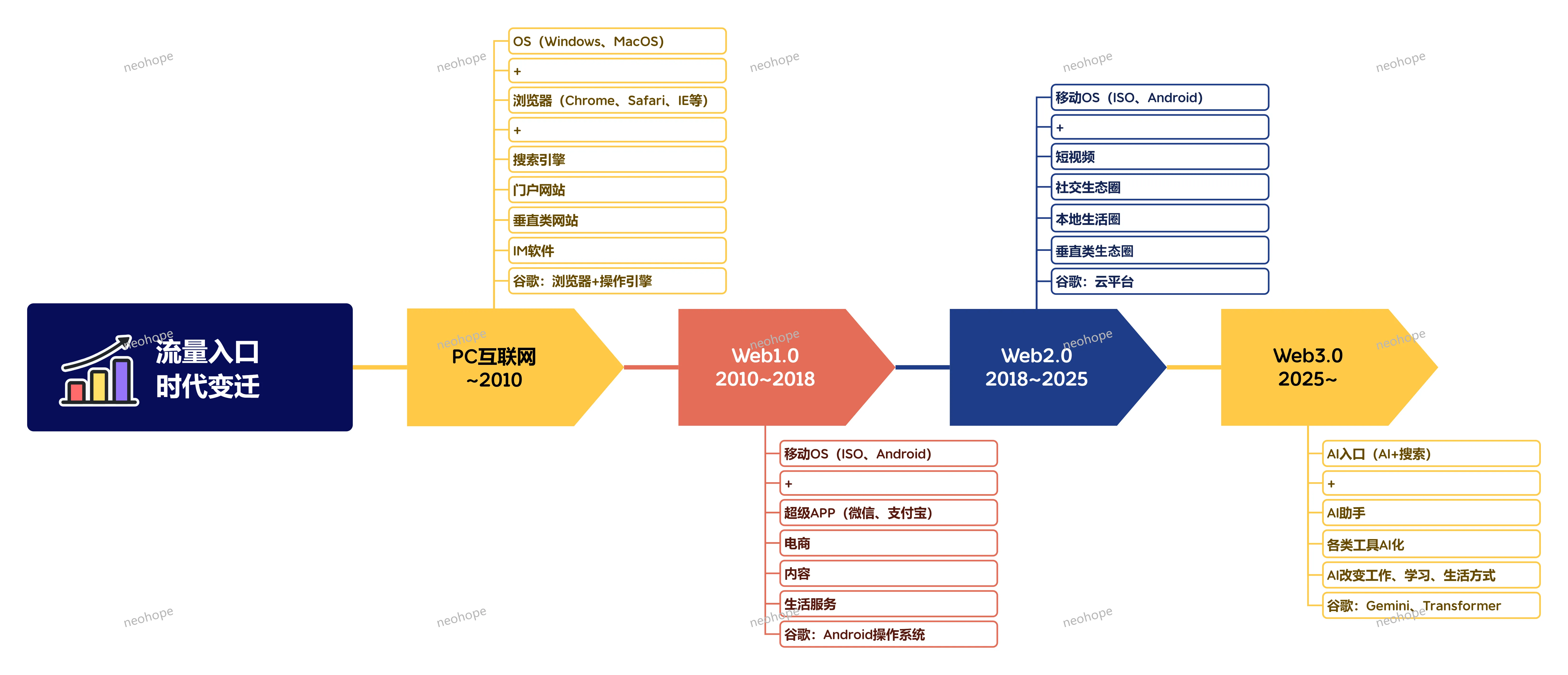

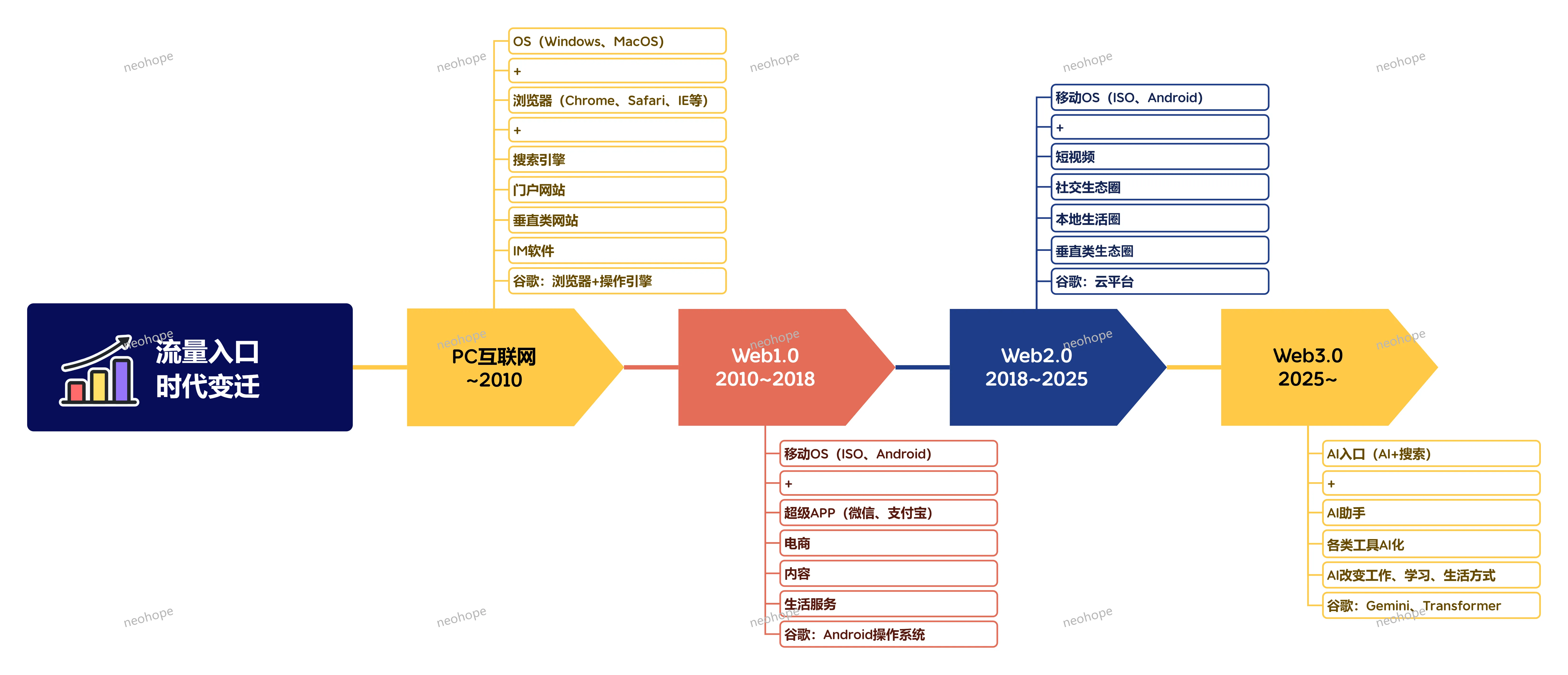

各时期流量入口的变迁:

流量入口30年变迁:从PC到AI,用户注意力到底流向了哪里?

互联网的发展史,本质上就是流量入口的迭代史。从只能坐在电脑前上网的年代,到如今 AI 助手随时响应的智能时代,用户获取信息、连接服务的方式不断被颠覆,而每一次入口变迁,都藏着商业世界的底层逻辑。今天就顺着时间线,聊聊流量入口的迭代规律,看看未来的机会在哪里。

1. 2010 年前(PC 互联网 / Web1.0):浏览器 + 搜索引擎,垄断流量话语权

在移动设备还没普及的 PC 时代,流量入口高度集中。当时的用户上网,第一步必然是打开 Windows 或 MacOS 系统,接着启动 Chrome、Safari、IE 等浏览器,最后通过谷歌、百度等搜索引擎查找信息 ——浏览器是必经之路,搜索引擎是核心枢纽。

除了搜索,门户网站(如新浪、搜狐)、垂直类网站(如各类行业论坛)也是重要流量池,用户通过输入网址或收藏夹访问,获取新闻、资讯、社区互动等服务。这个阶段的流量特点是 “主动搜索 + 固定入口”,谁掌握了浏览器、搜索引擎或大型门户网站,谁就掌握了流量分发权。比如谷歌凭借浏览器 + 搜索引擎的组合,成为全球 PC 互联网时代的流量霸主。

2. 2010-2018 年(移动互联网 / Web2.0):超级 APP + 移动 OS,流量去中心化

智能手机的普及彻底改变了流量格局,移动互联网时代正式到来。此时的流量入口从 PC 端转移到移动端,核心载体变成了移动 OS(iOS、Android)和超级 APP。

首先,iOS 和 Android 两大移动操作系统掌控了手机端的底层入口,所有 APP 都依赖其运行;其次,以微信、支付宝为代表的超级 APP 崛起,形成了 “一站式生态”—— 用户聊天、支付、购物、打车、看资讯等需求,都能在一个 APP 内完成,无需频繁切换。此外,短视频 APP、电商 APP、本地生活 APP 等垂直类应用也分流了大量流量,社交生态圈、本地生活圈、垂直类生态圈逐渐成型。

这个阶段的流量特点是 “场景化 + 碎片化”,用户的注意力被分散到各个 APP 中,超级 APP 成为流量聚合的核心,而移动 OS 则掌握着底层分发权限。谷歌也凭借 Android 操作系统,在移动时代延续了其流量优势。

3. 2018-2025 年(智能互联网过渡阶段):AI 助手 + 工具 AI 化,流量入口隐形化

随着 AI 技术的成熟,流量入口开始从 “有形 APP” 向 “无形智能服务” 转变。核心趋势是AI 助手崛起和各类工具 AI 化:用户不再需要主动打开 APP,而是通过 AI 助手(如手机自带的智能语音助手、ChatGPT 类产品)直接获取服务,比如语音查询天气、智能规划路线、AI 生成文案等。

同时,电商、内容、生活服务等各类工具都在加速 AI 化 —— 购物 APP 的智能推荐、内容平台的 AI 创作助手、办公软件的 AI 高效功能,都在让用户的使用体验更便捷。这个阶段的流量入口逐渐 “隐形”,用户不再关注 “打开哪个 APP”,而是关注 “能否快速解决需求”,AI 成为连接用户与服务的核心桥梁。

4. 2025 年后(Web3.0+AI 时代):AI 入口 + 全场景融合,流量无界化

展望未来,流量入口将进入 “AI 入口主导 + 全场景融合” 的新阶段。核心入口会是 **“AI + 搜索”“AI 助手”** 这类综合性智能服务,比如谷歌的 Gemini、Transformer 等 AI 产品,将整合搜索、创作、服务对接等功能,成为用户接入互联网的核心枢纽。

此时,AI 将彻底改变人们的工作、学习、生活方式:工作中,AI 辅助高效完成复杂任务;学习中,AI 定制个性化学习方案;生活中,全场景智能设备(手机、电脑、智能家电、穿戴设备)通过 AI 助手实现互联互通,用户的需求能在任何场景下被即时响应。流量不再局限于某个设备或 APP,而是实现 “无界流动”,核心竞争力变成了 “AI 算法的精准度” 和 “服务的场景化覆盖”。

总结:流量入口变迁的核心逻辑

从 PC 到移动,再到 AI 时代,流量入口的变迁始终围绕一个核心:更贴近用户需求、更便捷的连接方式。PC 时代解决了 “能不能上网” 的问题,移动时代解决了 “随时随地上网” 的问题,AI 时代则解决了 “高效精准获取服务” 的问题。

对于企业和创业者来说,读懂流量入口的变迁规律至关重要:过去是 “抢占入口”,现在是 “拥抱 AI”,未来是 “深耕场景”。谁能精准把握用户需求的变化,用 AI 技术优化服务体验,谁就能在新一轮流量变革中占据先机。

你感受到流量入口的变迁了吗?你现在获取信息、享受服务最常用的方式是什么?欢迎在评论区留言交流~

PS:

整理资料的时候发现,谷歌的每一步,都踏在了正确的位置,都吃到了时代的红利,佩服!