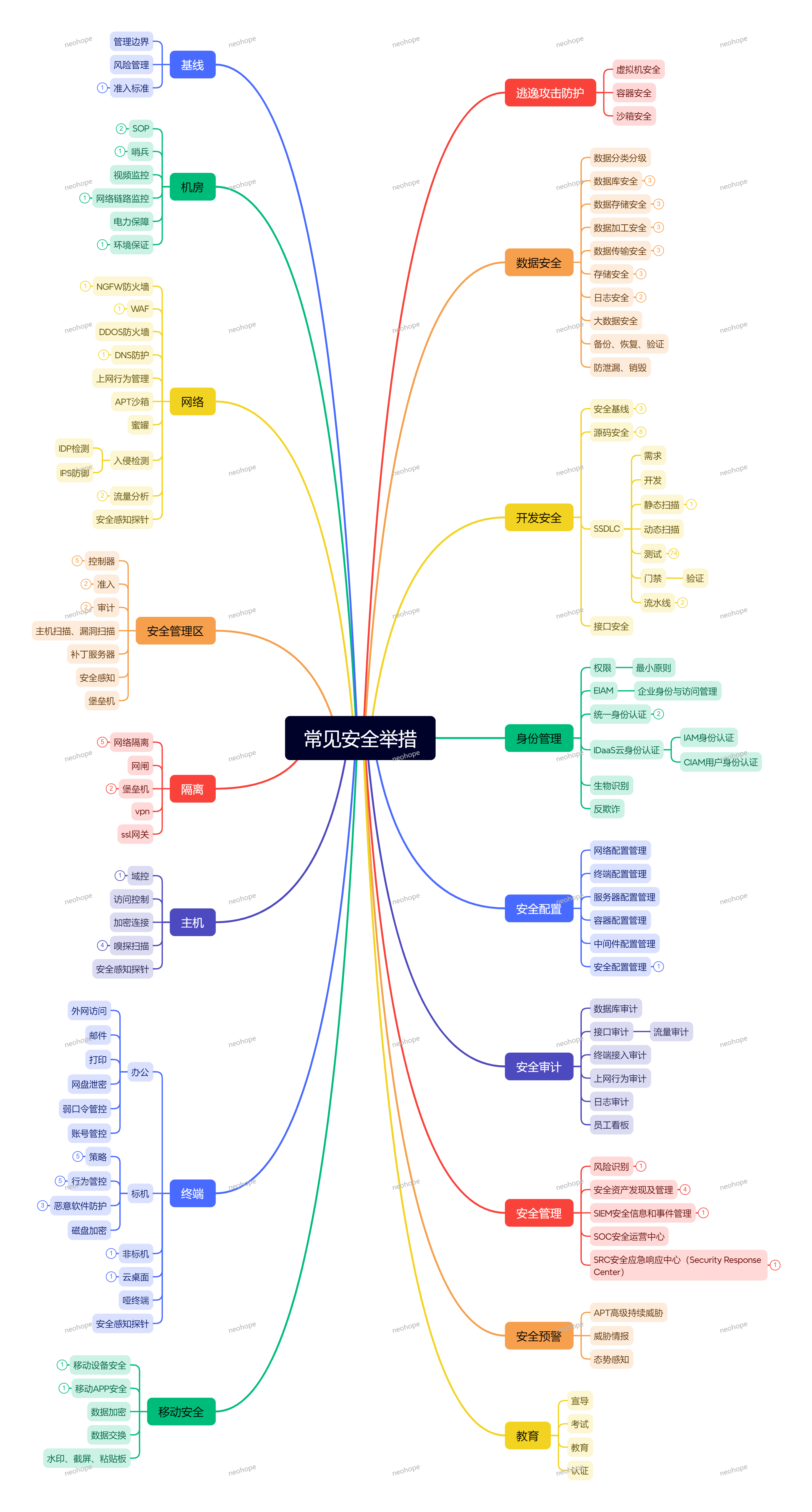

覆盖全场景的安全防护指南:从网络到数据,企业必知的常见安全举措

在数字化时代,网络攻击、数据泄露、恶意软件入侵等风险无处不在 —— 小到员工弱口令导致账号被盗,大到 APT 高级持续威胁窃取核心机密,安全问题一旦爆发,可能给企业带来毁灭性损失。其实安全防护的核心是 “全方位、无死角”,从网络边界到终端设备,从数据存储到开发流程,都需要建立对应的防护机制。今天就拆解企业常见的安全举措,帮你搭建全面的安全防护体系。

一、网络安全:筑牢 “第一道防线”,抵御外部入侵

网络是企业与外界连接的通道,也是攻击的主要入口,核心目标是 “阻止非法访问、过滤恶意流量”:

1、边界防护:部署 NGFW 下一代防火墙、WAFWeb 应用防火墙、DDoS 防火墙,精准拦截恶意请求、SQL 注入、暴力破解等攻击;启用 DNS 防护,防范域名劫持、DNS 污染等风险;

2、入侵检测与响应:通过 IDP 入侵检测、IPS 入侵防御系统实时监控网络流量,发现异常行为及时告警;搭建蜜罐系统,诱捕黑客并收集攻击特征,为防护优化提供依据;

3、网络隔离与访问控制:采用网络隔离、网闸技术,将核心业务网络与外网、办公网络物理或逻辑隔离,减少攻击面;通过上网行为管理,管控员工网络访问权限,禁止访问高危网站;

4、流量与安全感知:部署安全感知探针,实时分析网络流量,结合威胁情报,提前预警 APT 高级持续威胁等隐蔽攻击;建立 SOC 安全运营中心,集中监控网络安全态势。

二、主机与终端安全:守住 “内部阵地”,防范终端风险

主机(服务器、虚拟机、容器)和终端(电脑、移动设备、哑终端)是数据存储和业务运行的载体,也是攻击的重要目标:

1、安全配置与加固:制定主机、容器、中间件的安全基线,统一配置安全策略(如关闭无用端口、禁用高危服务);通过终端配置管理、服务器配置管理,确保所有设备合规;

2、恶意软件防护:安装杀毒软件、恶意软件防护工具,定期更新病毒库,实时拦截病毒、木马、勒索软件等恶意程序;对终端进行磁盘加密,防止设备丢失导致数据泄露;

3、终端接入与管控:实施终端接入审计,只有合规设备才能接入企业网络;管控移动设备、云桌面、非标机、哑终端的安全,禁止未授权设备接入;通过弱口令管控、账号管控,规范终端账号使用;

4、特殊终端防护:重点保障移动设备安全、移动 APP 安全,采用数据加密、水印、截屏与粘贴板管控等技术,防范移动场景下的数据泄露。

三、数据安全:守护 “核心资产”,全生命周期防护

数据是企业最宝贵的资产,安全防护需覆盖 “存储、传输、加工、销毁” 全生命周期:

1、数据分类分级与管控:对数据进行分类分级(如公开数据、内部数据、核心机密数据),针对不同级别制定差异化防护策略;实施数据防泄漏(DLP)技术,监控并阻断网盘泄密、邮件外发、打印等场景的数据泄露;

2、存储与备份安全:保障数据库安全、大数据安全,启用数据库审计,监控数据访问与操作;定期对数据进行备份,并验证恢复效果,确保数据损坏或丢失后能快速恢复;规范数据销毁流程,防止废弃数据被非法获取;

3、数据传输与加工安全:采用 SSL 网关、加密连接等技术,确保数据在传输过程中不被窃取或篡改;加强数据加工过程中的安全管控,防止加工环节的数据泄露或篡改;

4、身份与访问控制:通过 IAM 身份认证、统一身份认证、EAM 企业身份与访问管理、IDaaS 云身份认证、CIAM 用户身份认证等系统,严格管控数据访问权限,遵循 “最小权限原则”;采用生物识别等强认证方式,提升身份认证安全性。

四、开发安全:从 “源头把控”,避免代码与流程漏洞

很多安全风险源于开发阶段的漏洞,核心是 “将安全融入开发全流程”:

1、SDL 安全开发生命周期:在需求、设计、编码、测试、部署等各个阶段嵌入安全活动,从源头减少漏洞;

2、代码安全检测:采用静态扫描、动态扫描技术,在编码阶段发现并修复代码漏洞(如缓冲区溢出、逻辑漏洞);重视源码安全,规范代码管理流程,防止源码泄露;

3、DevSecOps 集成:将安全测试融入 CI/CD 流水线,实现 “自动化安全检测、持续合规”;在接口开发阶段进行接口安全测试与审计,防范接口未授权访问、参数篡改等风险。

五、安全管理与审计:健全 “制度保障”,实现合规与追溯

技术防护离不开制度和管理的支撑,核心是 “规范流程、明确责任、全程追溯”:

1、安全制度与基线:制定安全准入标准、SOP 操作流程、安全配置管理规范,让所有安全工作有章可循;建立安全基线,定期开展主机扫描、漏洞扫描,确保设备和系统合规;

2、安全审计与追溯:开展数据库审计、接口审计、流量审计、日志审计、终端接入审计、上网行为审计,全面记录安全事件和操作行为,为事故追溯提供依据;启用 SEM 安全信息和事件管理系统,集中分析审计日志;

3、身份与权限管理:通过堡垒机,集中管控服务器、数据库等核心设备的访问权限,记录操作日志,实现 “操作可追溯、权限可管控”;部署域控系统,统一管理企业账号,规范权限分配;

4、应急响应与宣导:建立 SRC 安全应急响应中心,制定安全事件应急预案,发生安全事故时快速响应、减少损失;加强员工安全宣导、教育与考试,提升员工安全意识,避免因人为失误导致安全风险。

六、特殊场景安全:覆盖 “薄弱环节”,补齐防护短板

除了核心场景,以下特殊场景也需重点防护,避免成为安全短板:

1、办公场景安全:管控邮件、网盘、打印等办公工具的安全,防范办公过程中的数据泄露;建立员工看板,展示员工安全合规情况,督促员工遵守安全制度;

2、虚拟化与容器安全:加强虚拟机安全、容器安全,防范容器逃逸攻击;采用沙箱安全技术,隔离高危操作和未知程序,降低攻击影响;

3、反欺诈与认证安全:部署反欺诈系统,防范账号盗用、交易欺诈等风险;采用 eID 认证等强认证方式,提升关键操作(如转账、数据导出)的安全性。

总结:安全防护的核心逻辑 ——“技术 + 制度 + 人” 三位一体

企业安全防护不是单一技术的堆砌,而是 “技术防护(网络、主机、数据、开发)+ 制度管理(基线、审计、应急)+ 人员意识(宣导、教育)” 的有机结合。

核心原则是 “最小权限、纵深防御、合规可控”:通过多层防护减少攻击面,通过制度规范操作行为,通过技术手段实时监控响应,最终实现 “事前预防、事中告警、事后追溯” 的全流程安全保障。

你所在的企业在安全防护中遇到过哪些痛点?欢迎在评论区分享~